Cách Hacker Có Thể Sử Dụng 'Bong Bóng Ác' để Hủy Hoại Các Bơm Công Nghiệp năm 2026

Kể từ khi phần mềm độc hại Stuxnet nổi tiếng của NSA bắt đầu làm nổ tung các máy ly tâm Iran, các cuộc tấn công của hacker làm quấy rối các hệ thống vật lý lớn đã chuyển từ thế giới của các bộ phim hành động sang thực tế. Khi những cuộc tấn công này ngày càng phức tạp, cộng đồng an ninh mạng đã bắt đầu đi qua câu hỏi không phải là những cuộc tấn công có thể ảnh hưởng đến cơ sở hạ tầng vật lý hay không, mà là câu hỏi khủng khiếp hơn về những gì những cuộc tấn công đó có thể đạt được. Dựa vào một bản chứng minh mẫu, chúng có thể mang đến những hình thức gian ác hơn nhiều so với những gì những người bảo vệ dự kiến.

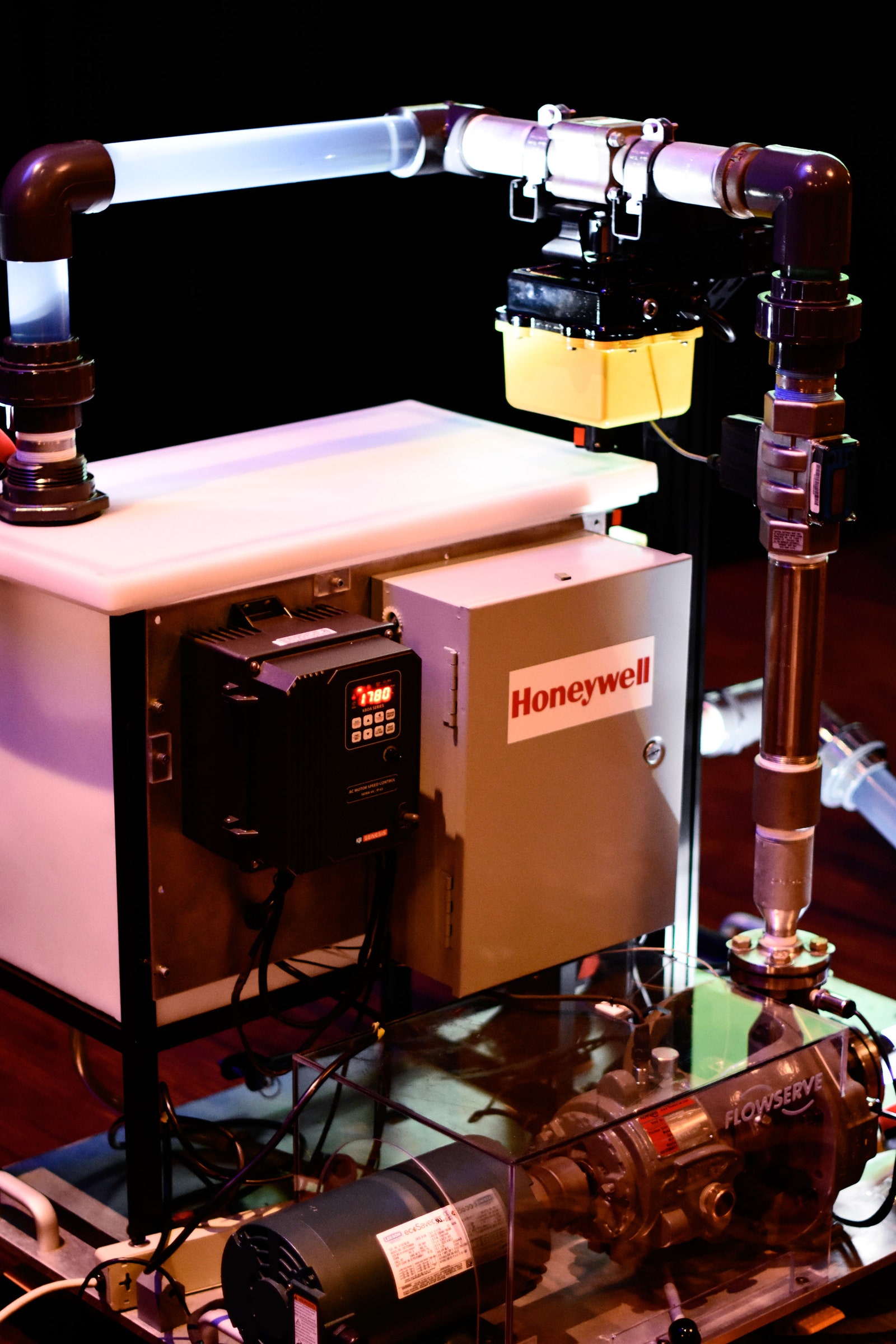

Trong một bài nói chuyện tại Hội nghị An ninh Black Hat vào thứ Năm, nhà nghiên cứu an ninh của Honeywell, Marina Krotofil, đã chỉ ra một ví dụ về một cuộc tấn công vào các hệ thống công nghiệp nhằm làm rõ cách thức tinh vi của việc hack các hệ thống được gọi là cyberphysical—các hệ thống vật lý có thể được thao tác bằng cách số. Với một laptop kết nối với một bơm công nghiệp trị giá 50,000 đô la, nặng 610 pounds, cô ta đã chỉ ra cách một hacker có thể tận dụng một vũ khí ẩn, có khả năng phá hủy, trên cái máy khổng lồ đó: bong bóng.

Giữa bài nói chuyện của mình, Krotofil chỉ vào một hệ thống bơm của Flowserve, độ lớn tương đương với động cơ của một chiếc xe tải lớn, đưa ra trước đám đông. Đến thời điểm đó, nó đã ồn ào đưa nước qua một loạt các ống trong suốt. Sau đó, cô ta gọi một “hacker” đang đứng trên sân khấu, người đã nhập lệnh gửi một lưu lượng bong bóng dày qua những ống đó. Một cảm biến trên bơm đăng ký rằng nó đang nhẹ nhàng rung lên, làm giảm hiệu suất của nó và, theo Krotofil nói, dần dần làm hỏng nó. Trong vài giờ, cô ta nói, những bong bóng sẽ bắt đầu tạo ổn định trên bề mặt kim loại của bơm, và trong vài ngày sẽ làm mòn bớt “bánh cánh” đẩy nước qua nó, cho đến khi nó trở nên vô dụng.

“Bong bóng có thể độc ác,” cô nói. “Những bong bóng này là tải tấn công của tôi. Và tôi truyền chúng thông qua vật lý của quá trình.”

Quan trọng nhất, hacker của Krotofil đã gửi những bong bóng độc ác mà không cần truy cập vào thành phần bơm của hệ thống của cô. Thay vào đó, anh ta chỉ điều chỉnh một van ở xa hơn để giảm áp lực trong một buồng nhất định, làm cho bong bóng hình thành. Khi những bong bóng đó va vào bơm, chúng sụt bong và, trong quá trình gọi là “sụt bong,” chuyển trở lại thành chất lỏng, chuyển giao năng lượng của chúng cho bơm. “Chúng sụt bong ở vận tốc và tần suất rất cao, tạo ra làn sóng sống cực lớn,” Krotofil giải thích.

Điều đó có nghĩa là một hacker có thể gây hại một cách tĩnh lặng và liên tục cho bơm, mặc dù chỉ có quyền truy cập gián tiếp vào nó. Nhưng cuộc tấn công của Krotofil không chỉ cảnh báo về nguy cơ cụ thể của bong bóng do hacker gây ra. Thay vào đó, nó được thiết kế như một dấu hiệu tổng quát hơn, minh họa rằng trong thế giới sắp tới của hacking cyberphysical, những kẻ tấn công có thể sử dụng vật lý để tạo ra các phản ứng dây chuyền, gây ra hỗn loạn ngay cả trong các phần của hệ thống mà họ chưa trực tiếp xâm phạm.

“Cô ấy có thể sử dụng một phần ít quan trọng để kiểm soát phần quan trọng đó của hệ thống,” Jason Larsen, một nhà nghiên cứu tại công ty tư vấn an ninh IOActive, người đã làm việc với Krotofil trên một số khía cạnh của nghiên cứu của cô ta, nói. “Nếu bạn chỉ nhìn vào dòng dữ liệu, bạn sẽ bỏ lỡ nhiều vector tấn công. Cũng có những dòng vật lý di chuyển giữa các phần của hệ thống.”

Điều này không chỉ giúp hacker tiếp cận sâu hơn vào một hệ thống nhạy cảm, mà còn làm cho việc phát hiện sự hiện diện của họ hoặc thiệt hại họ gây ra trở nên khó khăn hơn, Larsen nói. Chẳng hạn, cavitation là một nguy hiểm của các hệ thống công nghiệp thường xảy ra tình cờ, vì vậy hacker tinh tế có thể sử dụng nó như một vũ khí mà không nhất thiết phải thu hút sự chú ý.

Trong bài nói của mình, Krotofil khẳng định rằng việc phòng ngự trước loại tấn công xâm nhập như vậy đòi hỏi các đo lường cẩn thận, rộng lớn hơn về hệ thống công nghiệp để xác định các tấn công của hacker tiềm ẩn khi chúng diễn ra. Cô mô tả loại phát hiện bất thường đó như một lớp phòng thủ khác cần thiết cho những người sử dụng hệ thống cyberphysical, vượt xa các biện pháp bảo mật dữ liệu truyền thống như tường lửa và hệ thống phát hiện xâm nhập tập trung vào CNTT. "Chúng ta biết rằng chúng ta phải có phòng thủ đa lớp," Krotofil nói. "Đây là cách chúng ta xây dựng bảo mật." Các cuộc tấn công của hacker can thiệp vào cơ sở hạ tầng vật lý vẫn còn rất hiếm. Nhưng vào năm 2015, ví dụ, hacker đã tấn công một nhà máy thép Đức, ngăn chặn việc tắt lò nung và gây thiệt hại "khổng lồ" cho cơ sở theo báo cáo của chính phủ. Và vào cuối năm ngoái, hacker đã sử dụng một phần mềm độc hại tinh tế được biết đến với tên gọi "Crash Override" hoặc "Industroyer" để tự động hóa một cuộc tấn công vào công ty điện lực quốc gia Ukrenergo của đất nước, kích hoạt một cúp điện ở Kiev.

Những loại tấn công như vậy cho thấy rằng hacking cơ sở hạ tầng vật lý đang tiến triển, Larsen nói. "Những gì chúng ta thấy trong nghiên cứu, chúng ta thấy những kẻ tấn công thực hiện năm thứ năm hoặc thứ sáu sau đó," Larsen nói. Công việc của Krotofil, ông nói, "là về việc lập nền móng cho khi những cuộc tấn công này bắt đầu xuất hiện." Với tác động tiêu cực có thể gây ra bởi một trong những cuộc tấn công vật lý đó, thì việc tưởng tượng về tương lai của sabot bong bóng độc ác là tốt hơn là chờ đợi nó đến.

0 Thích