Hành Trình của Một Nhà Khoa Học Dữ Liệu Chống Thông Tin Sai Lệch năm 2026

Một ngày đầu tháng 6 năm 2018, Sara-Jayne Terp, một nhà khoa học dữ liệu người Anh, bay từ Oregon đến Tampa, Florida để tham gia vào một bài tập mà quân đội Mỹ đang tổ chức. Nhân kỷ niệm Ngày D-Day, US Special Operations Command đang tụ tập một nhóm chuyên gia và binh sĩ cho một cuộc thử nghiệm tư duy: Nếu cuộc xâm lược Normandy xảy ra ngày nay, nó sẽ trông như thế nào? Cuộc chiến dịch năm 1944 đã thành công chủ yếu bởi vì Đồng Minh đã dành gần một năm để gieo rắc thông tin giả mạo, thuyết phục người Đức rằng họ đang tăng cường binh lính ở những nơi họ không phải, phát sóng truyền hình giả mạo, thậm chí là thiết lập xe tăng giả mạo tại những địa điểm chủ chốt. Bây giờ, với những công cụ hiện đại, bạn sẽ làm thế nào để đánh lừa đối thủ?

Terp dành cả ngày ở Florida ý tưởng làm thế nào để lừa đối thủ hiện đại, mặc dù cô chưa bao giờ thấy kết quả. “Tôi nghĩ họ ngay lập tức phân loại báo cáo,” cô nói. Nhưng cô kết thúc tại bữa tối với Pablo Breuer - chỉ huy Hải quân đã mời cô - và Marc Rogers, một chuyên gia an ninh mạng. Họ bắt đầu nói về sự đánh lừa hiện đại và đặc biệt là một mối đe dọa mới: chiến dịch sử dụng người thông thường để lan truyền thông tin sai lệch qua mạng xã hội. Cuộc bầu cử năm 2016 đã chỉ ra rằng các quốc gia nước ngoài có kế hoạch cho loại hoạt động này. Nhưng ở Mỹ, không có phản ứng - hoặc phòng thủ - nhiều lắm.

“Chúng tôi chán ngấy với việc ngưỡng mộ vấn đề,” Breuer nói. “Mọi người đều nhìn vào nó. Không ai làm gì cả.”

Họ thảo luận về việc tạo ra một sổ tay của riêng họ để theo dõi và ngăn chặn thông tin sai lệch. Nếu ai đó triển khai một chiến dịch, họ muốn biết nó hoạt động như thế nào. Nếu mọi người trên khắp thế giới bắt đầu lặp lại cùng một lý thuyết kỳ lạ, họ muốn hiểu ai đứng sau. Là những người hack, họ thường xuyên tháo rời mọi thứ để xem chúng hoạt động như thế nào - sử dụng những đồ vật ẩn sau mã nguồn để truy vết mã độc trở lại một tổ chức tội phạm Nga chẳng hạn, hoặc ngược kỹ thuật một cuộc tấn công từ chối dịch vụ để tìm cách phòng ngự chống lại nó. Họ nhận ra, thông tin sai lệch có thể được xử lý theo cùng một cách: như một vấn đề an ninh mạng.

Ba người rời Tampa với niềm tin rằng phải có một cách để phân tích các chiến dịch thông tin sai lệch để nghiên cứu hiểu cách chúng hoạt động và đối phó với chúng. Không lâu sau đó, Terp giúp tổ chức một nhóm quốc tế gồm các chuyên gia an ninh, học giả, nhà báo và nghiên cứu viên chính phủ để làm việc vào những gì cô gọi là “misinfosec.”

Terp biết, tất nhiên, có một khác biệt chính giữa mã độc và các chiến dịch ảnh hưởng. Một loại virus lan truyền qua các điểm cuối và nút yếu của mạng máy tính. Nhưng với thông tin sai lệch, những nút đó không phải là máy móc, chúng là con người. “Niềm tin có thể bị hack,” Terp nói. Nếu bạn muốn bảo vệ chống lại một cuộc tấn công, cô nghĩ, bạn phải xác định những điểm yếu trong mạng. Trong trường hợp này, mạng đó là những người của Hoa Kỳ.

Vì vậy, khi Breuer mời Terp trở lại Tampa để đàm phán ý tưởng của họ sau sáu tháng, cô quyết định không bay. Vào ngày cuối cùng của năm 2018, cô gói đồ lên chiếc Hyundai đỏ của mình để đi một vài tuần trên đường. Cô ghé qua một bữa tiệc năm mới ở Portland để nói lời tạm biệt với bạn bè. Một trận bão đang đến, nên cô rời khỏi thành phố trước rằm để vượt qua những ngọn núi phía đông của thành phố, trượt qua đèo khi các công nhân đóng cửa các con đường sau lưng cô.

Bắt đầu một cuộc phiêu lưu bắt đầu bằng một chuyến đi 3.000 dặm đến Tampa nhưng không dừng lại ở đó. Terp đã dành gần chín tháng trên đường - lang thang từ Indianapolis đến San Francisco, từ Atlanta đến Seattle - phát triển một sổ tay để đối mặt với thông tin sai lệch và quảng bá nó cho đồng nghiệp ở 47 tiểu bang. Trong suốt hành trình, cô cũng giữ mắt đến những yếu điểm trong mạng lưới con người của Hoa Kỳ.

Terp là một phụ nữ trung niên rụt rè nhưng ấm áp, với mái tóc mà cô thích thay đổi - giờ đây là màu xám và cắt ngắn, giờ là kiểu tóc bob màu blond, giờ là một tông màu nâu hồng-lavender. Cô từng thuyết trình với chủ đề “Hướng dẫn của Người Hâm mộ Nội tâm về Bài thuyết trình” tại một hội nghị hacker, nơi cô đề xuất mang theo một con gấu bông. Cô thích hoàn thành những đường thêu chưa hoàn thành mà cô mua ở cửa hàng đồ cũ. Cô cũng là một chuyên gia trong việc làm cho những thứ vô hình trở nên rõ ràng và phát hiện ra những mối đe dọa chìm đắm.

Terp bắt đầu sự nghiệp của mình làm nghiên cứu quốc phòng cho chính phủ Anh. Công việc đầu tiên của cô là phát triển thuật toán có thể kết hợp các đọc sóng âm với dữ liệu đại dương học và thông tin tình báo nhân sự để xác định vị trí của tàu ngầm. “Đó là dữ liệu lớn trước khi dữ liệu lớn trở nên phổ biến,” cô nói. Cô nhanh chóng trở nên quan tâm đến cách dữ liệu hình thành niềm tin - và cách nó có thể được sử dụng để thao túng chúng. Điều này diễn ra trong thời Chiến tranh Lạnh, và duy trì ưu thế có nghĩa là biết cách kẻ thù sẽ cố gắng lừa dối bạn.

Sau khi Chiến tranh Lạnh kết thúc, Terp chuyển sự chú ý của mình sang ứng phó khẩn cấp; cô trở thành một nhà tạo đồng cảnh báo, thu thập và tổng hợp dữ liệu từ các nguồn trên địa bàn để tạo ra một bức tranh rõ ràng về những gì đang xảy ra thực sự.

Trong những thảm họa như động đất Haiti và sự cố dầu BP năm 2010, khi công việc của Terp bao gồm việc tổng hợp dữ liệu thời gian thực từ mạng xã hội, cô bắt đầu chú ý đến những thông tin giả mạo có vẻ được kỹ thuật hóa để gieo rối trong tình hình hỗn loạn. Một bài viết, dẫn nguồn từ các nhà khoa học Nga, tuyên bố rằng sự cố dầu BP sẽ làm sụp đổ đáy đại dương và gây sóng thần. Ban đầu, Terp coi chúng là những sự kiện cô lẻ tẻ, rác thải làm tắc nghẽn luồng dữ liệu của cô. Nhưng khi cuộc bầu cử năm 2016 đến gần, nó trở nên rõ ràng với cô - và nhiều người khác - rằng các chiến dịch thông tin sai lệch đang được triển khai và điều phối bởi các đối thủ tinh vi.

Khi Terp đi ngang qua đất nước vào năm 2019, đó giống như cô đang làm bản đồ khẩn cấp Hoa Kỳ. Cô dừng lại để theo dõi người qua lại ở quán cà phê. Cô bắt đầu cuộc trò chuyện vào bữa sáng tại Super 8. Cô muốn hiểu rõ về cộng đồng mà mọi người thuộc về, cách họ nhìn nhận bản thân mình. Họ đang nghĩ gì? Họ đang nói chuyện với nhau như thế nào? Cô tổng hợp ấn tượng của mình từ từ.

Tại Tampa, Terp và Breuer nhanh chóng bắt đầu lên kế hoạch để đối phó với thông tin sai lệch. Họ làm việc dựa trên giả định rằng những dấu vết nhỏ - như font cụ thể hoặc lỗi chính tả trong các bài đăng lan truyền, hoặc mô hình của các hồ sơ Twitter kêu lớn nhất - có thể làm lộ nguồn gốc, phạm vi và mục đích của một chiến dịch. Những “đồ vật” này, như Terp gọi chúng, là những chiếc bánh mì cuối cùng trong dấu vết của một cuộc tấn công. Họ nghĩ rằng phương pháp hiệu quả nhất sẽ là tổ chức một cách để thế giới an ninh theo dõi những dấu vết bánh mì đó.

Bởi vì tội phạm mạng thường xuyên ghép lại các kỹ thuật của mình từ một kho cơ sở chung, nhiều nhà nghiên cứu an ninh mạng sử dụng một cơ sở dữ liệu trực tuyến gọi là Hệ thống Tác động của Kỹ thuật (ATT&CK Framework) để phân tích xâm nhập - đó giống như một bảng danh mục sống của tất cả các hình thức hỗn loạn đang lưu hành giữa các hacker. Terp và Breuer muốn xây dựng cùng loại thư viện, nhưng cho thông tin sai lệch.

Terp ở lại Tampa một tuần trước khi tiếp tục hành trình, nhưng cô vẫn tiếp tục công việc khi đi du lịch. Để gieo giống cơ sở dữ liệu của họ, nhóm misinfosec phân tích kỹ chiến dịch trước đó, từ cuộc tập trận quân sự Jade Helm 15 năm 2015 - mà trên mạng xã hội đã bị xoay chuyển thành một nỗ lực áp đặt luật lệ quân đội ở Texas - đến các tài khoản Blacktivist liên quan đến Nga kích động mối chia rẽ chủng tộc trước cuộc bầu cử năm 2016. Họ đang cố gắng phân tích cách mỗi chiến dịch hoạt động, lập danh sách các đồ vật và xác định chiến lược xuất hiện lại nhiều lần. Một retweet từ người ả influencer có mang lại sự hợp lệ và tầm tới cho một thông điệp không? Một hashtag được mượn từ chiến dịch khác với hy vọng săn đuổi người theo dõi?

Một khi họ có thể nhận biết các mô hình, họ nghĩ rằng họ cũng sẽ thấy các điểm nghẽn. Trong chiến tranh mạng, có một khái niệm gọi là chuỗi giết người, được chuyển từ quân sự. Ánh sáng các giai đoạn của một cuộc tấn công, Breuer nói, và bạn có thể dự đoán họ sẽ làm gì: “Nếu tôi có thể nào đó làm gián đoạn chuỗi đó, nếu tôi có thể phá vỡ một liên kết nào đó, cuộc tấn công sẽ thất bại.”

Nhóm misinfosec cuối cùng đã phát triển một cấu trúc để phân loại các kỹ thuật thông tin sai lệch, dựa trên Hệ thống Tác động của Kỹ thuật. Phù hợp với sự dung hòa của lĩnh vực này với các chữ viết tắt, họ gọi nó là AMITT (Kỹ thuật và Chiến thuật và Chiến thuật Thông tin Sai lệch). Họ đã xác định hơn 60 kỹ thuật cho đến nay, ánh xạ chúng vào các giai đoạn của một cuộc tấn công. Kỹ thuật 49 là làm ngập, sử dụng bot hoặc troll để chiếm đa cuộc trò chuyện bằng cách đăng nhiều nội dung đến mức nó làm chìm lạc ý tưởng khác. Kỹ thuật 18 là quảng cáo có mục tiêu trả tiền. Kỹ thuật 54 là khuếch đại bởi bot Twitter. Nhưng cơ sở dữ liệu chỉ mới bắt đầu.

Tháng 10 năm ngoái, nhóm tích hợp AMITT vào một nền tảng chia sẻ mối đe dọa nguồn mở quốc tế. Điều đó có nghĩa là bất kỳ ai, ở bất kỳ đâu, có thể thêm một chiến dịch thông tin sai lệch và, chỉ với vài cú nhấp chuột, xác định rõ ràng những chiến thuật, kỹ thuật và thủ tục đang diễn ra. Terp và Breuer áp dụng thuật ngữ “an ninh nhận thức” để mô tả công việc ngăn chặn những người gây hại khỏi hack niềm tin của người dùng - công việc họ hy vọng các đội an ninh mạng và nhà nghiên cứu đe dọa trên thế giới sẽ thực hiện. Họ dự đoán sự yêu cầu bùng nổ cho loại nỗ lực này, cho dù đó là quản lý uy tín thương hiệu, bảo vệ chống lại thao túng thị trường, hay bảo vệ một nền tảng khỏi rủi ro pháp lý.

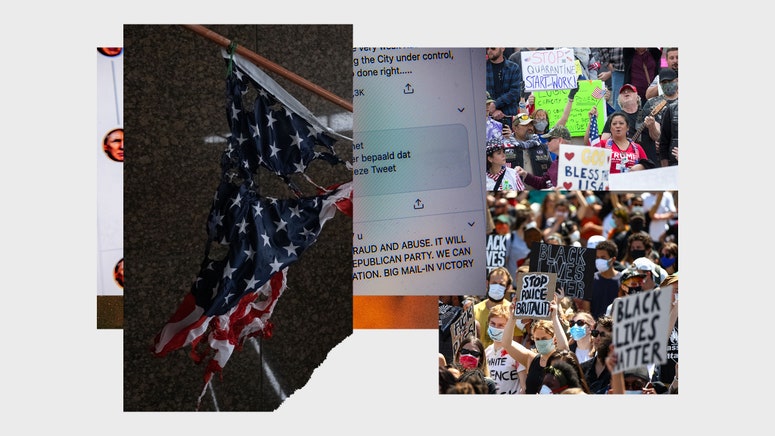

Khi Terp lái xe, cô nghe rất nhiều đài phát thanh nói chuyện. Nó kể một câu chuyện dài về một quốc gia trong khủng hoảng - về một kịch bản phá hoại của bảo thủ để làm hỏng Mỹ và những người ngoại đạo ý định phá hủy một lối sống. Trực tuyến, người bên trái, cũng luôn bị kích động bởi những đe dọa tồn tại.

Loại sợ hãi và chia rẽ này, Terp nghĩ, khiến người ta trở thành mục tiêu hoàn hảo cho thông tin sai lệch. Nghịch lý là những người đào sâu vào những nỗi sợ và niềm tin đó thường là những người ngoại đạo thù địch chính mình. Người phổ biến thông tin sai lệch luôn có một mục tiêu, cho dù đó là làm lung lay hệ thống chính trị hay chỉ là kiếm tiền. Nhưng những người ở phía nhận lãnh thường không nhìn thấy bức tranh lớn. Họ chỉ thấy #5G trở nên phổ biến hoặc bài đăng Pizzagate của một người bạn. Hoặc, khi năm 2020 bắt đầu, các liên kết đến những video giật gân về một loại virus mới xuất phát từ Trung Quốc.

Tháng Hai, Terp đang tham dự một hội nghị hacker ở Washington DC khi cô bắt đầu cảm thấy tồi tệ. Cô què quặt trở lại căn hộ cô thuê ở Bellingham, phía bắc Seattle. Một bác sĩ ở đó nói với cô rằng cô có một bệnh viêm phổi kỳ lạ đã di chuyển qua khu vực. Vài tuần sau, Seattle trở thành điểm nóng đầu tiên của virus corona ở Mỹ - và sớm đại dịch Covid bắt đầu chạy song song với những gì mọi người mô tả là một “thông tin đại dịch”, một làn sóng thông tin sai lệch lan tràn cùng với căn bệnh.

Vào thời điểm Terp bị bệnh, cha mẹ của Breuer gửi cho anh một đoạn video hấp dẫn trên Facebook, khẳng định rằng virus mới là một loại vũ khí sinh học do Mỹ sản xuất. Cha mẹ anh ta đến từ Argentina và đã nhận được đoạn video từ những người bạn lo lắng ở quê nhà. Video mở ra cơ hội để thử nghiệm AMITT, vì vậy Breuer bắt đầu liệt kê các đồ vật. Lời kể là tiếng Tây Ban Nha Castilian. Tại một điểm nào đó, máy quay đi qua một số số bằng sáng chế mà người kể chuyện cho là của các biến thể virus. Breuer tìm kiếm các bằng sáng chế; chúng không tồn tại. Khi anh theo dõi con đường của video, anh phát hiện ra rằng nó đã được chia sẻ bởi các tài khoản búp bê trên Facebook. Anh gọi điện cho bạn bè ở Nam và Trung Mỹ để hỏi xem họ có thấy video không và nhận ra nó đã đi qua Mexico và Guatemala hai tuần trước khi xuất hiện ở Argentina. “Nó giống như theo dõi một virus,” Breuer nói.

Khi Breuer xem video, anh nhận ra một số kỹ thuật thông tin sai lệch từ cơ sở dữ liệu AMITT. “Tạo hồ sơ mạng xã hội giả mạo” là kỹ thuật 7. Video sử dụng những chuyên gia giả để trở nên chính thức hơn (kỹ thuật 9). Anh nghĩ có thể đang gieo hạt câu chuyện cho các chiến dịch thông tin sai lệch khác (kỹ thuật 44: gieo rối).

Giống như malware, việc theo dõi nguồn gốc của thông tin sai lệch không phải là một khoa học chính xác. Tiếng Tây Ban Nha Castilian có vẻ được thiết kế để mang đến cho video một không khí chính thức ở Latin America. Giá trị sản xuất cao của nó chỉ ra sự hỗ trợ tài chính đáng kể. Việc video xuất hiện lần đầu tiên ở Mexico và Guatemala, và thời điểm phát hành của nó - tháng Hai, ngay trước khi công nhân di dời đến để trồng cây mùa xuân tại Mỹ - gợi ý rằng mục tiêu của nó có thể là làm suy yếu an ninh thực phẩm của Mỹ. “Họ nhắm vào Mỹ bằng cách nhắm vào người khác. Đó là người thực sự hiểu rõ hậu quả địa chính trị,” Breuer nói. Tất cả đều dẫn anh ta tin rằng đó là một công việc chuyên nghiệp, có lẽ là Nga.

Tất nhiên, anh ta có thể sai. Nhưng bằng cách phân tích một video như thế này và đưa nó vào cơ sở dữ liệu, Breuer hy vọng vào lần tới khi có một video được làm bóng mượt bằng tiếng Tây Ban Nha Castilian đang lan rộ qua Nam Mỹ và phụ thuộc vào búp bê bông, lực lượng an ninh và các nhà nghiên cứu có thể thấy rõ cách nó lan truyền lần trước, nhận ra mẫu hình và tiêm chủng sớm hơn.

Khoảng một tháng sau khi bắt đầu phục hồi, Terp nhận được một tin nhắn từ Marc Rogers, người với anh ta đã dùng tối sau sự kiện D-Day. Rogers đã giúp tổ chức một nhóm nghiên cứu tình nguyện quốc tế đang làm việc để bảo vệ bệnh viện khỏi các cuộc tấn công mạng và lừa đảo liên quan đến virus. Họ đã thấy một lượng lớn thông tin sai lệch như video mà Breuer đã phân tích, và Rogers muốn biết liệu Terp có thể chạy một nhóm theo dõi các chiến dịch lợi dụng Covid hay không. Cô đồng ý.

Một buổi sáng thứ Ba trong tháng Tám, Terp ở nhà cố gắng phân tích thông tin sai lệch mới nhất. Một video được đăng vào ngày trước đó cho rằng Covid-19 là một trò lừa đảo do Tổ chức Y tế Thế giới gây ra. Nó đã thu hút gần 150.000 lượt xem. Cô cũng nhận được tin về một cặp trang web Thụy Sĩ cho rằng Anthony Fauci nghi ngờ liệu một loại vaccine virus có thành công hay không và rằng bác sĩ nghĩ rằng khẩu trang là vô dụng. Nhóm của cô đang tìm kiếm các URL khác liên kết với cùng một miền máy chủ, xác định các thẻ quảng cáo được sử dụng trên các trang web để theo dõi nguồn tài trợ và lập danh sách các cụm từ và câu chuyện cụ thể - như một cái tuyên bố rằng chính quyền Đức muốn chuyển trẻ nhiễm Covid đến các trại giam - để xác định nơi khác mà chúng xuất hiện. Tất cả điều này sẽ được nhập vào cơ sở dữ liệu, bổ sung vào kho thông tin để chiến đấu chống lại thông tin sai lệch. Cô lạc quan về đà phát triển của dự án: Càng được sử dụng nhiều, AMITT sẽ càng hiệu quả hơn, Terp nói thêm rằng nhóm của cô đang hợp tác với NATO, Liên minh châu Âu và Bộ An ninh Nội địa để thử nghiệm hệ thống.

Cô cũng dè dặt lạc quan về sức mạnh của mạng lưới đang bị tấn công. Trong chuyến đi trên đường của mình, Terp nói, càng đi, cô càng trở nên hy vọng. Mọi người tự hào về thành phố của họ, yêu thương cộng đồng của họ. Cô nhìn thấy rằng khi mọi người có một điều gì đó cụ thể để chiến đấu, họ ít có khả năng dính líu vào những cuộc chiến giả mạo chống lại kẻ thù ảo. “Bạn phải làm cho mọi người tham gia vào giải pháp của chính họ,” cô nói. Bằng cách tạo ra một thế giới nơi thông tin sai lệch trở nên hợp lý hơn, Terp hy vọng nhiều người hơn sẽ có thể từ chối nó.

Trong khi các cuộc biểu tình vì George Floyd diễn ra, nhóm của Terp đang theo dõi một tin đồn khác: Một meme liên tục xuất hiện, dưới nhiều hình thức, về “xe buýt đầy antifa” được chở đến biểu tình ở các thị trấn nhỏ. Một trong những điều cô nhìn thấy là những người ở các cộng đồng nhỏ, bảo thủ đang phủ nhận ý kiến đó. “Một số người đã nói, ‘Chờ đã, điều này dường như không đúng,’” cô nói. Những người đó hiểu, ở mức độ nào đó, rằng cộng đồng của họ đang bị hack, và họ cần bảo vệ.

SONNER KEHRT (@etskehrt) là một nhà văn tự do tại California. Đây là câu chuyện đầu tiên của cô cho blog.mytour.vn.

Bài viết này xuất hiện trong số tháng 10. Đăng ký ngay bây giờ.

Hãy cho chúng tôi biết ý kiến của bạn về bài viết này. Gửi thư tới biên tập viên theo địa chỉ [email protected].

Dòng bài đặc biệt: Một Cuộc Bầu Cử Hoàn Hảo Hơn

Không thể gian lận. An toàn với hacker. Không để nghi ngờ. Khắp đất nước, mọi người đang nỗ lực chăm chỉ để khởi động lại hệ thống bỏ phiếu ở Mỹ.

- Một Chiến Dịch Mạnh Mẽ của Thư Ký Hạt Ở Texas để Biến Đổi Cách Chúng Ta Bỏ Phiếu

- Bộ Sách Chiến Lược Quốc Tế để Ngăn Chặn Sự Can Thiệp của Nga

- Những Người Rời Bỏ Facebook Đang Đảo Ngược Chiến Lược của Trump

- Stacey Abrams về Cách Chúng Ta Sẽ Đánh Bại Sự Đàn Áp Cử Tri

- Làm thế nào chúng ta sẽ biết cuộc bầu cử không bị gian lận

- Hành Trình của Một Nhà Khoa Học Dữ Liệu để Dập Tắt Thông Tin Sai Lệch

0 Thích