Nhà nghiên cứu chỉ ra một lỗ hổng của AMD—Và đối mặt với sự phản đối của họ năm 2026

Khi các lỗ hổng Spectre và Meltdown được tiết lộ trong hàng triệu bộ xử lý earlier năm nay, những lỗ hổng sâu sắc đó gây sốc cho hầu hết ngành công nghiệp máy tính. Bây giờ, một nhóm nhà nghiên cứu Israel đang đề ra một tập hợp mới của các lỗ hổng tập trung vào chip mà, nếu được xác nhận, sẽ đại diện cho một bộ sưu tập khác của các lỗi tại lõi của phần cứng máy tính, lần này trong kiến trúc bộ xử lý được thiết kế bởi AMD. Nhưng các nhà nghiên cứu bây giờ cũng phải đối mặt với những câu hỏi của họ: về sự hứng thú mà họ đang chút vào những phát hiện đó, về thời điểm công bố của họ cho AMD, và thậm chí cả động cơ tài chính cho công việc của họ.

Vào sáng Thứ Ba, công ty an ninh phần cứng CTS Labs đã công bố một bài báo và trang web chỉ ra bốn lớp tấn công mới mà công ty nói là có thể xảy ra đối với chip AMD trong cả máy tính cá nhân và máy chủ. Cùng nhau, chúng dường như cung cấp một loạt các phương thức mới cho các hacker đã có quyền truy cập đáng kể vào máy tính chạy kiến trúc bộ xử lý "Zen" của AMD. Trong trường hợp tồi tệ nhất, các lỗ hổng được mô tả sẽ cho phép những kẻ tấn công vượt qua các biện pháp bảo mật chống chạm trán với việc can thiệp vào hệ điều hành máy tính, và có thể cài đặt phần malware tránh mọi cố gắng phát hiện hoặc xóa nó trên chip AMD.

"Chúng tôi tin rằng những lỗ hổng này đặt mạng lưới chứa máy tính AMD vào một nguy cơ đáng kể," đọc một bài báo được công bố bởi các nhà nghiên cứu của CTS. "Một số trong số chúng mở cửa cho phần mềm độc hại có thể tồn tại sau các lần khởi động lại máy tính và cài đặt lại hệ điều hành, trong khi vẫn giữ ẩn mình đối với hầu hết các giải pháp bảo mật điểm cuối. Điều này có thể cho phép kẻ tấn công chôn sâu bản thân mình trong hệ thống máy tính và có thể tham gia vào gián điệp kiên trì, v practically không thể phát hiện được".

Nhưng một cách bất thường, những nhà nghiên cứu CTS đã chia sẻ toàn bộ kết quả nghiên cứu với AMD chỉ một ngày trước khi công bố, gần như làm mất đi khả năng thể hiện của công ty. Cửa sổ thông báo thông thường kéo dài nhiều tháng, để cung cấp cơ hội cho các nhà sản xuất bị ảnh hưởng để giải quyết vấn đề. Họ cũng công bố bài báo của mình mà hầu như không có chi tiết kỹ thuật nào cho phép bất kỳ ai tái tạo lại các cuộc tấn công mà họ mô tả. Và CTS kèm theo một câu từ từ chối không thông thường trên trang web của mình rằng họ có thể "có lợi ích kinh tế từ hiệu suất của chứng khoán của các công ty" được liên quan đến trong báo cáo của họ, làm nảy sinh lo ngại từ các nhà phân tích an ninh rằng họ có thể hưởng lợi từ việc giảm giá cổ phiếu của AMD.

"Khá khó để phân tích tất cả mọi thứ mào giá trị trên cơ bản, vì tôi nghĩ họ đang không hành động một cách chân thành, và sự thiếu chi tiết khiến điều này không thể xác minh được," viết Ben Gras, một nhà nghiên cứu an ninh phần cứng tại Đại học Amsterdam tự do. "Điều này làm cho tôi lo lắng rằng thậm chí tác động có thể được báo cáo theo một cách được nâng lên."

Nhà nghiên cứu an ninh Arrigo Triulzi mô tả nghiên cứu một cách đơn giản hơn trên Twitter: "quảng bá quá mức nhiều."1

Lỗi Thực Tế

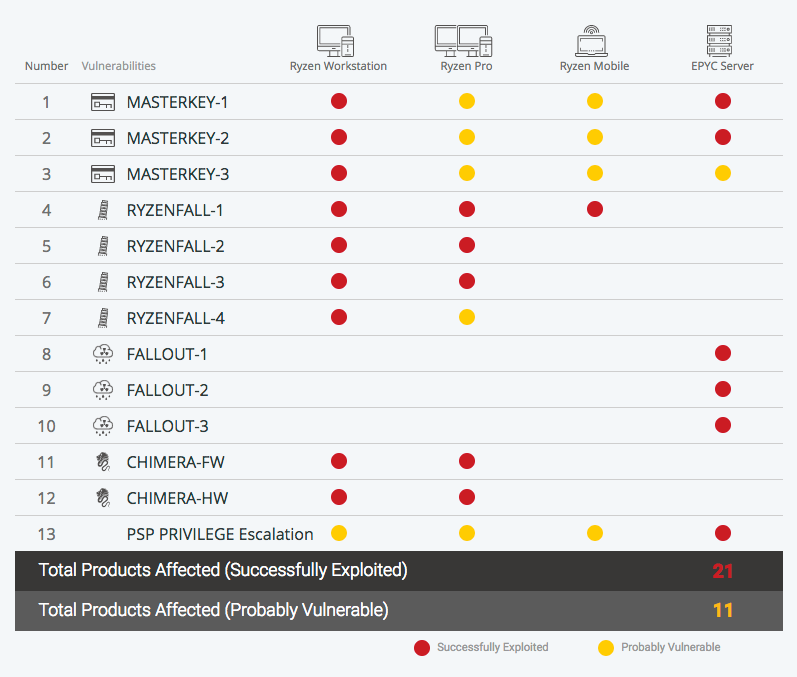

Quảng bá hay không, nhóm nghiên cứu CTS dường như đã phát hiện ra những lỗ hổng thực sự trong chip kiến trúc Zen của AMD, mà họ chia thành bốn loại tấn công gọi là Ryzenfall, Masterkey, Fallout và Chimera.

Ba kỹ thuật đầu tiên trong số đó, họ nói, tận dụng lỗ hổng bảo mật trong Bộ xử lý An toàn của AMD, một bộ xử lý riêng biệt trong chip AMD được thiết kế để thực hiện kiểm tra bảo mật độc lập trên các hoạt động của nó. Nếu một hacker có đặc quyền quản trị trên máy mục tiêu, các cuộc tấn công của CTS cho phép họ chạy mã riêng trên những bộ xử lý an toàn đó. Điều này sẽ cho phép hacker vượt qua các biện pháp an toàn như bảo vệ khởi động an toàn, bảo vệ tính toàn vẹn của hệ điều hành khi nó tải, cũng như Windows' credential guard, ngăn chặn hacker đánh cắp mật khẩu khỏi bộ nhớ. Các cuộc tấn công có thể thậm chí cho phép hacker cài đặt mã độc hại của họ trong những bộ xử lý an toàn đó, gián điệp các phần khác của máy tính mà hoàn toàn tránh được phần mềm diệt virus, thậm chí sau khi cài đặt lại hệ điều hành của máy tính.

Trong Chimera, cuộc tấn công cuối cùng trong bốn cuộc tấn công, nhóm nghiên cứu nói rằng họ đã lợi dụng không phải là một lỗi đơn giản, mà là một lối vào sau cửa sau. CTS nói rằng họ đã phát hiện ra rằng AMD sử dụng một chipset do công ty Đài Loan ASMedia sản xuất để xử lý hoạt động của các thiết bị ngoại vi. Các nhà nghiên cứu nói rằng họ trước đó đã phát hiện ra rằng chipset của ASMedia có một chức năng cho phép người nào đó có quyền truy cập vào máy tính chạy mã riêng trên chipset ngoại vi đó, dường như như là một cơ chế gỡ lỗi do các nhà phát triển để lại. Cửa sau gỡ lỗi đó có vẻ như đã được để lại không chỉ trong các sản phẩm của ASMedia mà còn trong các sản phẩm của AMD. Do đó, một hacker có đặc quyền quản trị trên máy tính có thể cài đặt mã độc hại trong những chipset ngoại vi tối tân đó, có thể sử dụng chúng để đọc bộ nhớ hoặc dữ liệu mạng của máy tính. Và vì cửa sau này được tích hợp vào thiết kế phần cứng của chip, có thể là không thể khắc phục được bằng một bản vá phần mềm đơn giản.

"Nó hoạt động ngay từ hộp mà không cần sửa đổi gì cả," nói ông Ido Li On, Giám đốc điều hành của CTS Labs. "Nó đã được sản xuất trực tiếp vào chip." Điều này có thể có nghĩa, Li On lý giải, rằng giải pháp duy nhất cho vấn đề bảo mật của AMD có thể là thay thế toàn bộ phần cứng.

Mặc dù CTS chưa công khai bất kỳ chi tiết nào về cách các cuộc tấn công của nó hoạt động, nhưng họ đã chia sẻ chúng riêng tư với công ty an ninh Trail of Bits đóng trụ sở tại New York, có nghĩa là xác nhận các phát hiện trung tâm. "Bất kể về sự quảng bá, họ đã tìm thấy những lỗ hổng hoạt động như mô tả," nói Dan Guido, người sáng lập Trail of Bits. "Nếu bạn đã kiểm soát một máy tính ở mức độ nào đó, chúng sẽ cho phép bạn mở rộng quyền truy cập đó, hoặc ẩn mình trong các phần của bộ xử lý mà bạn không nghĩ rằng mã độc hại có thể tồn tại."

Việc cả bốn cuộc tấn công đều yêu cầu đặc quyền quản trị có nghĩa là để thực hiện chúng, một hacker đã cần có quyền truy cập đặc biệt vào thiết bị - và có thể có thể tạo ra mọi loại rối loạn ngay cả khi không có Ryzenfall, Masterkey, Fallout hoặc Chimera.

Guido lưu ý rằng cổng sau Chimera có thể là nghiêm trọng và khó khăn nhất trong số các cuộc tấn công của CTS, tuy nhiên ông cũng nói rằng ông không thể xác nhận phạm vi của quyền truy cập của cổng sau dựa trên các phát hiện của CTS một mình. "Điều đó sẽ đòi hỏi nhiều nỗ lực hơn để tìm ra cách sử dụng cho một cuộc tấn công," ông nói.

Động cơ Mờ Ám

Việc CTS chỉ cung cấp cho AMD một ngày để xem xét phát hiện của mình trước khi công bố công khai về tác động của nó đã làm tăng lo ngại trong cộng đồng an ninh. "Rõ ràng họ cũng chỉ thông báo trước 24 giờ, vì vậy không có việc tiết lộ trách nhiệm," viết Moritz Lipp, người nghiên cứu an ninh phần cứng tại Đại học Công nghệ Graz, người đã giúp phát hiện ra các lỗ hổng Meltdown và Spectre năm ngoái, trong một lá thư gửi tới blog.mytour.vn. "Mùi cá chết."

"Tại AMD, an ninh là ưu tiên hàng đầu và chúng tôi liên tục làm việc để đảm bảo an toàn cho người dùng khi xuất hiện rủi ro mới," AMD viết trong tuyên bố ngắn của riêng mình gửi đến blog.mytour.vn. "Chúng tôi đang điều tra báo cáo này, mà chúng tôi mới nhận được, để hiểu rõ phương pháp và giá trị của các phát hiện."

CTS lập luận rằng bằng cách bỏ qua bất kỳ chi tiết nào có thể cho phép các hacker khác khai thác lỗ hổng và cổng sau mà nó phát hiện, nó không làm nguy hiểm ai với cửa sổ tiết lộ hẹp của mình. "Chúng tôi không đặt ai vào tình thế rủi ro," ông Yaron Luk-Zilberman, người sáng lập CTS nói. "Chúng tôi không có kế hoạch công bố đầy đủ chi tiết kỹ thuật cho công chúng. Chúng tôi chỉ gửi cho các công ty có khả năng tạo ra giảm nhẹ."

Tuy nhiên, trang web của CTS quảng bá về nhược điểm của AMD cũng chứa một câu từ chối mà đã đặt một số bóng đen lên động cơ của công ty: "Mặc dù chúng tôi tin tưởng tốt vào phân tích của mình và tin rằng nó là khách quan và không thiên vị, nhưng bạn được khuyến cáo rằng chúng tôi có thể có, trực tiếp hoặc gián tiếp, một quyền lợi kinh tế đối với hiệu suất của chứng khoán của các công ty có sản phẩm của chúng tôi là đề tài của các báo cáo," đọc một dòng. blog.mytour.vn đã hỏi trong một email theo dõi đến CTS liệu công ty có giữ bất kỳ vị thế tài chính nào nhằm hưởng lợi từ việc công bố nghiên cứu AMD của mình hay không. CTS không trả lời.

Tất cả những điều này tạo nên một gói rối rắm: Chiến lược tiếp thị đánh bại của công ty xung quanh các phát hiện của nó đòi hỏi một số sự kiểm tra kỹ lưỡng hơn. Nhưng bất kể động cơ của nó là gì, nghiên cứu của CTS dường như là hợp lệ. Đối với bất kỳ ai có PC hoặc máy chủ chứa một chip AMD có thể có backdoor, đáng giá khi không để những nghi ngờ về người gửi làm trở ngại cho thông điệp.

Chip Lỏng Lẻo

- Dù những khám phá về AMD có tệ đến đâu, chúng vẫn chưa đạt đến mức độ của những lỗ hổng làm rung chuyển ngành công nghiệp như Meltdown và Spectre

- Điều đáng chú ý nhất về Meltdown và Spectre? Bốn nhóm nghiên cứu đã phát hiện ra những lỗi có tuổi đời vài năm vào khoảng cùng một thời điểm

- Điều đó, và việc sửa chúng vẫn là một tai nạn giao thông hơi hỗn loạn

1Sửa lỗi 3/14/18 10am EST để mô tả chính xác địa chỉ của Arrigo Triulzi.

0 Thích